Apache Solr è un motore di ricerca open source basato su Lucene, ampiamente utilizzato per l’indicizzazione e la ricerca di…

vulnerabilità

Continue reading

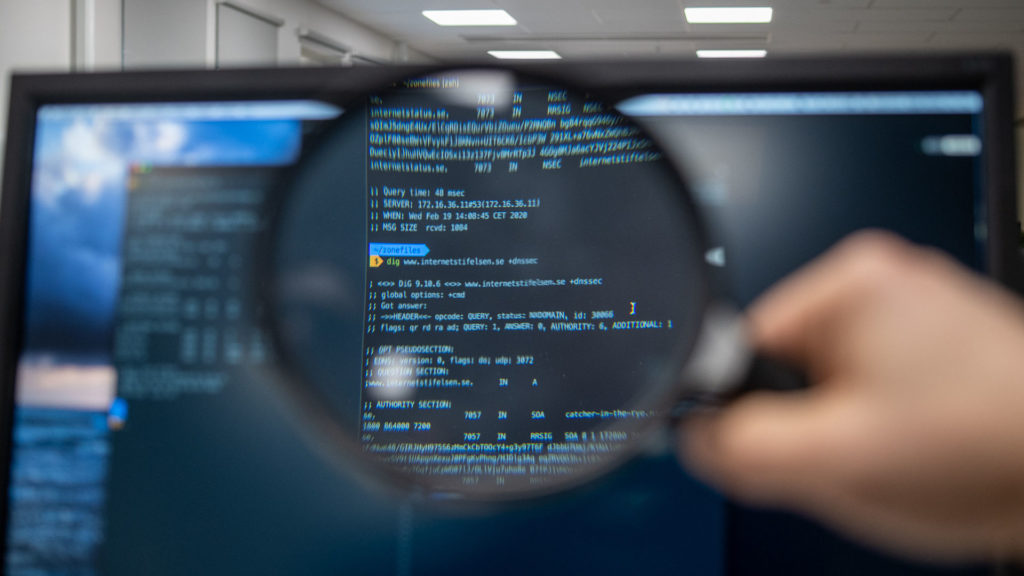

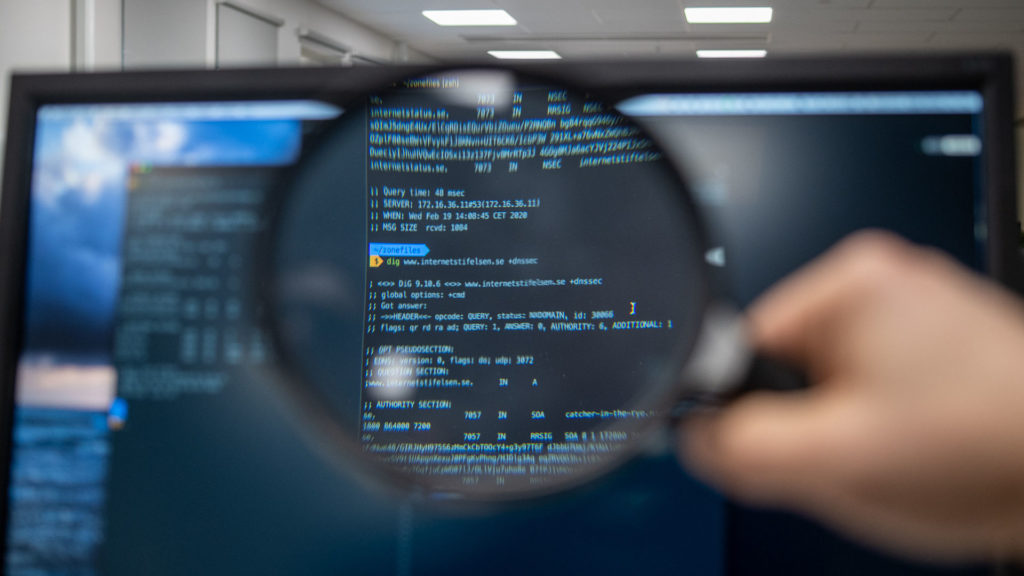

Una vulnerabilità del kernel Linux mette a rischio la sicurezza dei sistemi

Continue reading

Una vulnerabilità del kernel Linux mette a rischio la sicurezza dei sistemi

Continue reading

Continue reading

La sicurezza dei sistemi operativi è un tema critico per la protezione dei dati e delle informazioni sensibili degli utenti….

Continue reading

Come Drupalgeddon3 ha messo a rischio la sicurezza dei siti web

Continue reading

Come Drupalgeddon3 ha messo a rischio la sicurezza dei siti web

Continue reading

Continue reading

Il 21 gennaio 2019 è stata scoperta una grave vulnerabilità di Drupal, nota come Drupalgeddon3 e identificata con il CVE-2019-6340….

Continue reading

Heap-based buffer overflow: la nuova minaccia per il kernel Linux

Continue reading

Heap-based buffer overflow: la nuova minaccia per il kernel Linux

Continue reading

Continue reading

Il 28 gennaio 2019 è stata scoperta una vulnerabilità critica nel kernel Linux, denominata CVE-2019-6974. La vulnerabilità è un heap-based…

Continue reading

Come la vulnerabilità runc container breakout mette a rischio la sicurezza dei container

Continue reading

Come la vulnerabilità runc container breakout mette a rischio la sicurezza dei container

Continue reading

Continue reading

Il 29 gennaio 2019, è stata scoperta una grave vulnerabilità di sicurezza denominata CVE-2019-5736. Questa vulnerabilità, presente nel runtime dei…

Continue reading

La fine di Google+: la vulnerabilità che ha permesso l’accesso non autorizzato ai dati personali degli utenti

Continue reading

La fine di Google+: la vulnerabilità che ha permesso l’accesso non autorizzato ai dati personali degli utenti

Continue reading

Continue reading

Google ha annunciato una violazione dei dati su Google+, il suo social network, che ha compromesso le informazioni personali di…