La compagnia di hosting web Hostinger ha annunciato di aver subito una violazione dei dati, che ha portato al compromesso…

Continue reading

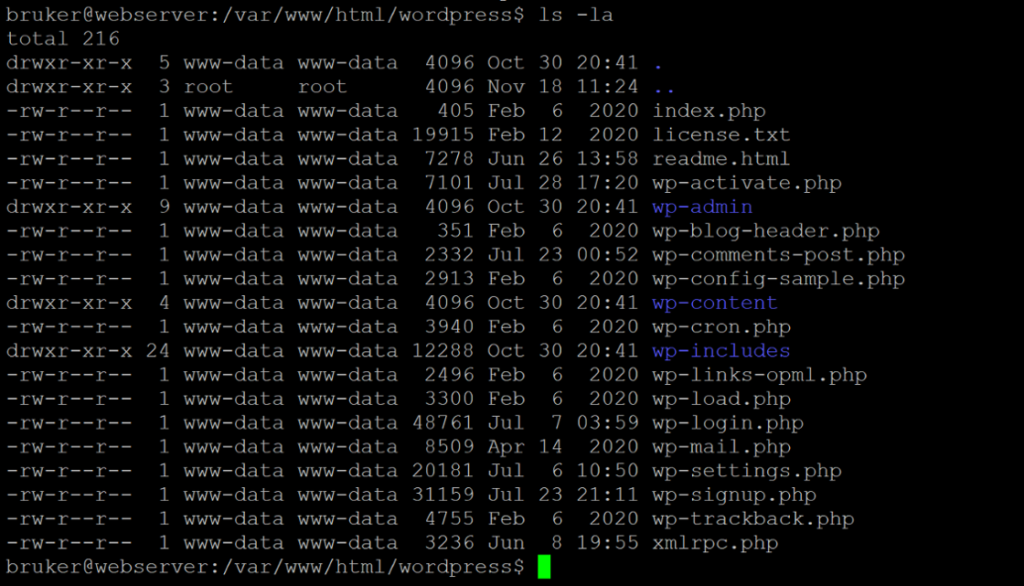

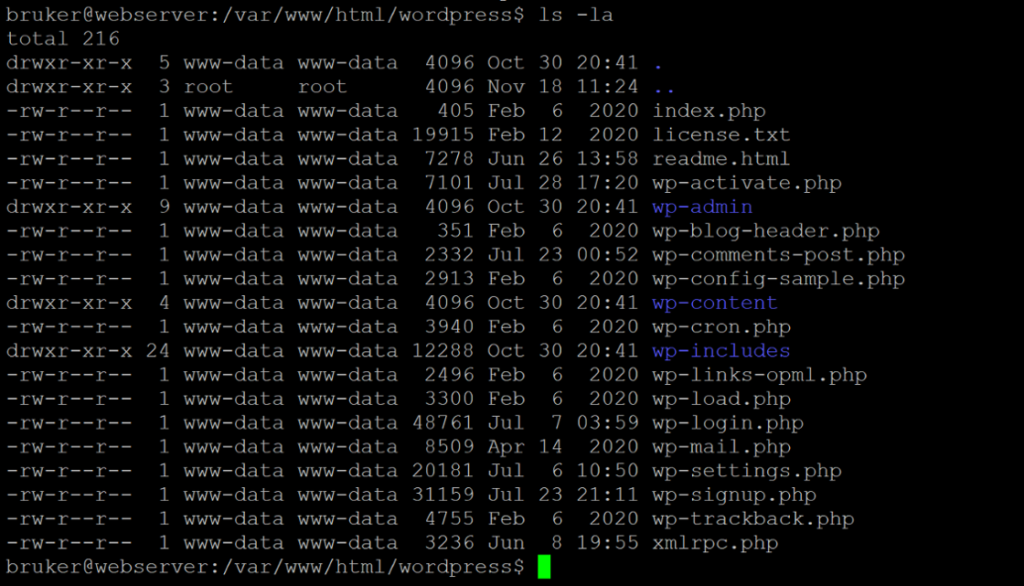

Dati personali compromessi: la vulnerabilità di A2 Hosting

Continue reading

Dati personali compromessi: la vulnerabilità di A2 Hosting

Continue reading

Continue reading

La compagnia di hosting web A2 Hosting ha subito una violazione dei dati che ha compromesso le informazioni personali di…

Continue reading

Marriott International: 5,2 milioni di clienti colpiti da una nuova violazione dei dati

Continue reading

Marriott International: 5,2 milioni di clienti colpiti da una nuova violazione dei dati

Continue reading

Continue reading

Il mese di maggio del 2019 si apre con la notizia della seconda violazione dei dati subita da Marriott International…

Continue reading

Apache Solr: la vulnerabilità che consente l’esecuzione remota di codice

Continue reading

Apache Solr: la vulnerabilità che consente l’esecuzione remota di codice

Continue reading

Continue reading

Apache Solr è un motore di ricerca open source basato su Lucene, ampiamente utilizzato per l’indicizzazione e la ricerca di…

Continue reading

La compagnia di videogiochi EA subisce una violazione dei dati: cosa è successo e quali sono le conseguenze

Continue reading

La compagnia di videogiochi EA subisce una violazione dei dati: cosa è successo e quali sono le conseguenze

Continue reading

Continue reading

Marzo 2019 è stato un mese difficile per la compagnia di videogiochi Electronic Arts (EA), che ha subito una violazione…

Continue reading

OpenSSH: scoperta una vulnerabilità di enumerazione utenti

Continue reading

OpenSSH: scoperta una vulnerabilità di enumerazione utenti

Continue reading

Continue reading

OpenSSH è un protocollo di connessione sicura utilizzato per accedere a server remoti tramite una connessione cifrata. Nel gennaio 2019,…