La compagnia di hosting web Hostinger ha annunciato di aver subito una violazione dei dati, che ha portato al compromesso…

sicurezza informatica

Continue reading

La compagnia di videogiochi EA subisce una violazione dei dati: cosa è successo e quali sono le conseguenze

Continue reading

La compagnia di videogiochi EA subisce una violazione dei dati: cosa è successo e quali sono le conseguenze

Continue reading

Continue reading

Marzo 2019 è stato un mese difficile per la compagnia di videogiochi Electronic Arts (EA), che ha subito una violazione…

Continue reading

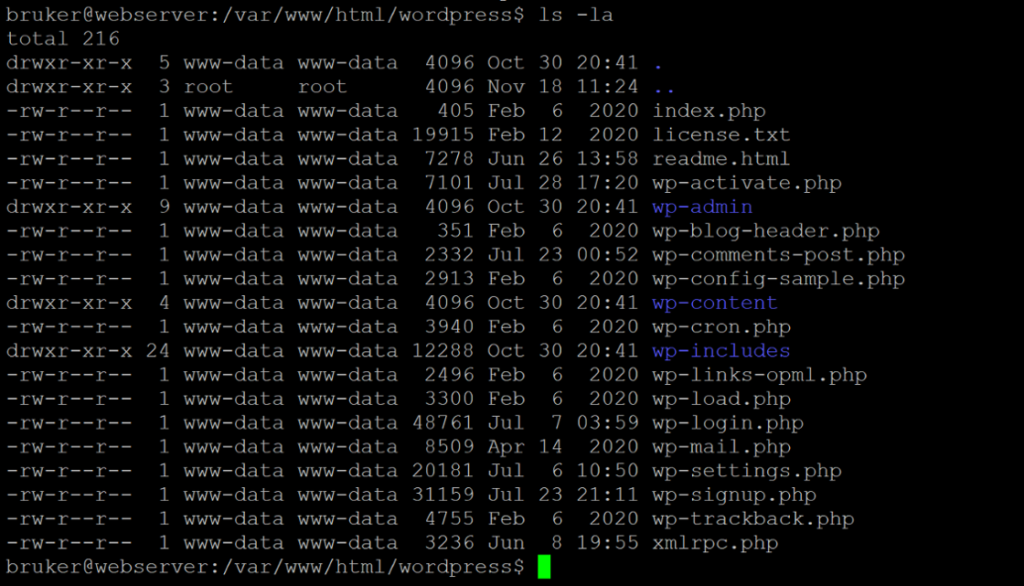

OpenSSH: scoperta una vulnerabilità di enumerazione utenti

Continue reading

OpenSSH: scoperta una vulnerabilità di enumerazione utenti

Continue reading

Continue reading

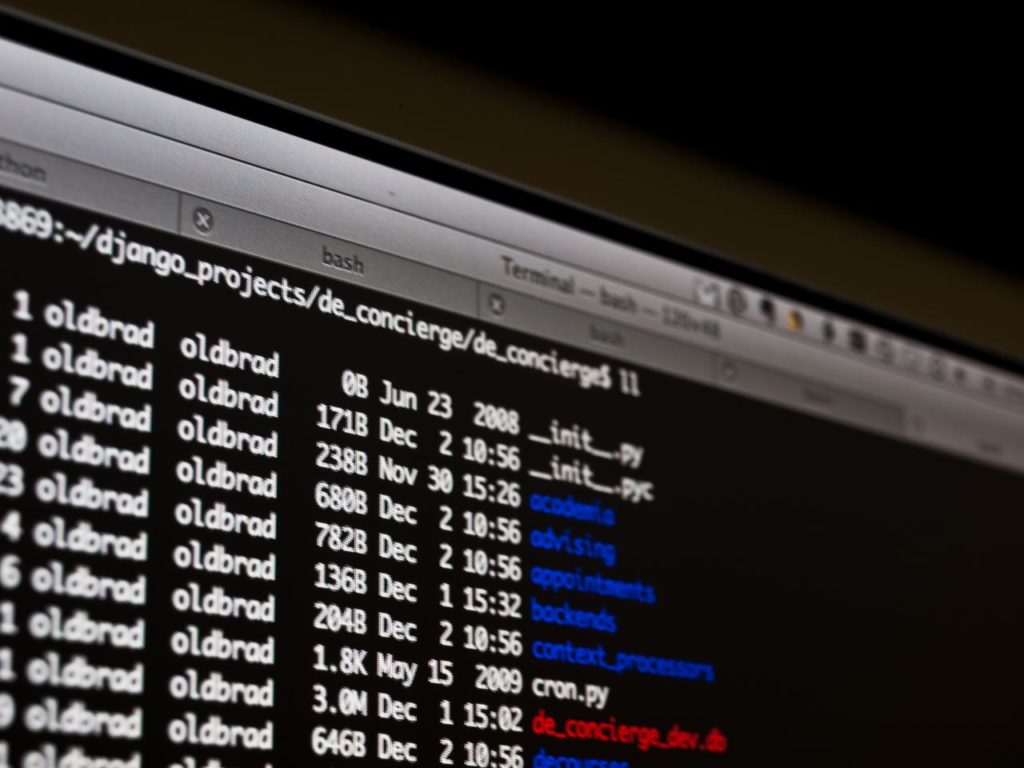

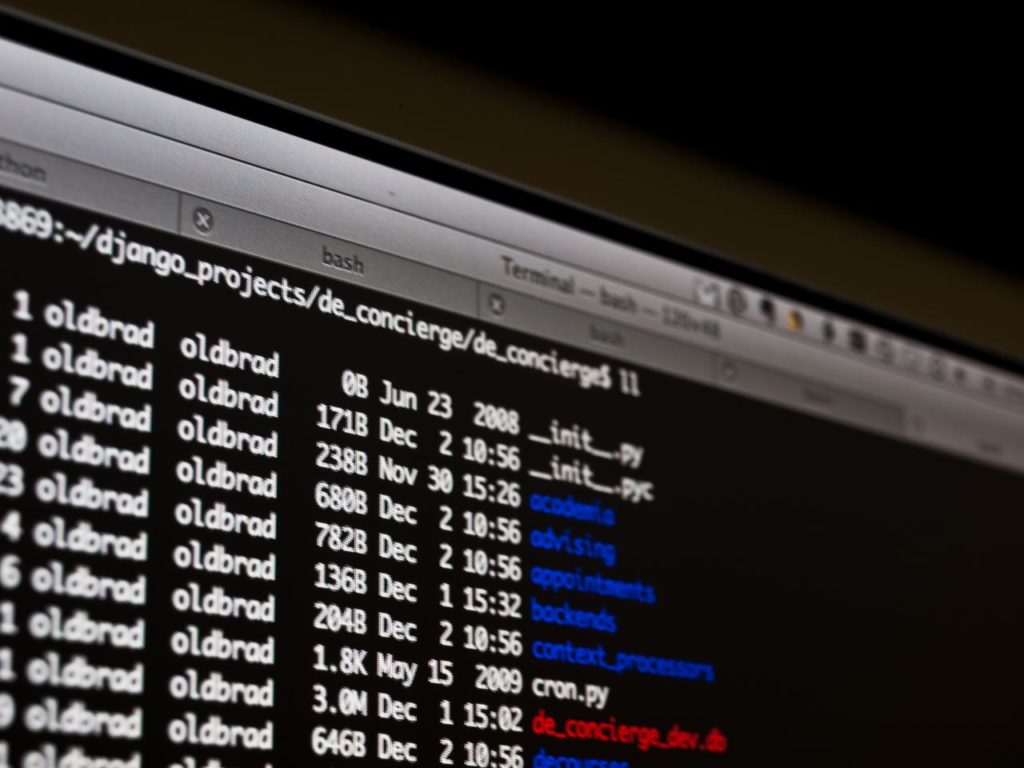

OpenSSH è un protocollo di connessione sicura utilizzato per accedere a server remoti tramite una connessione cifrata. Nel gennaio 2019,…

Continue reading

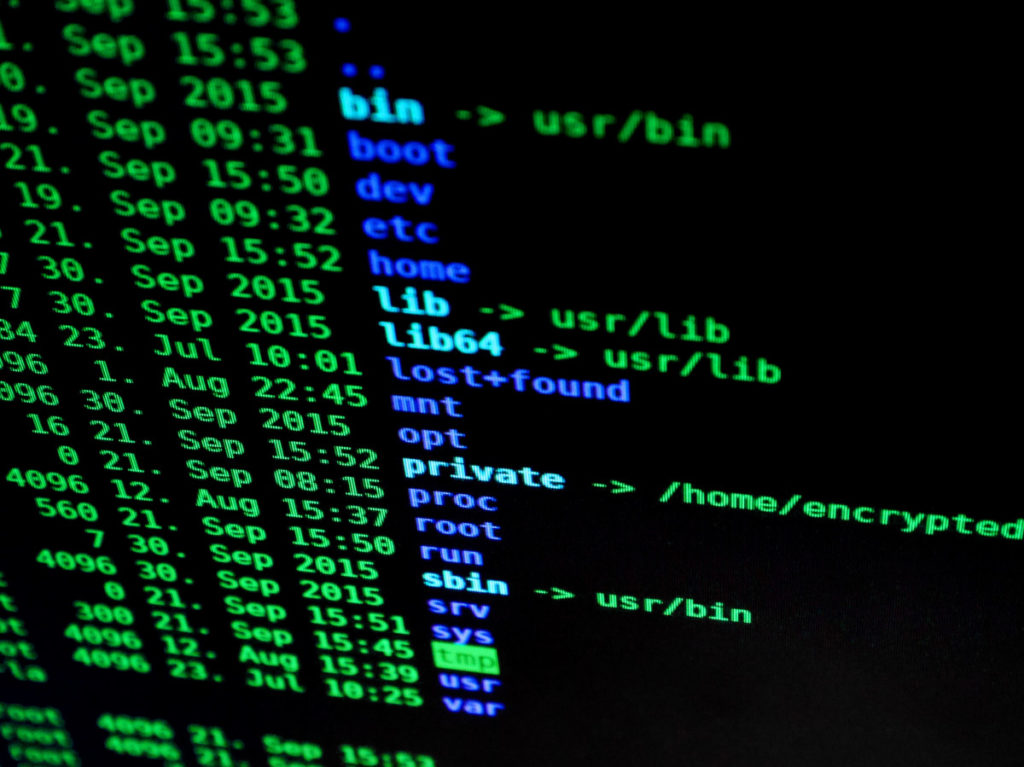

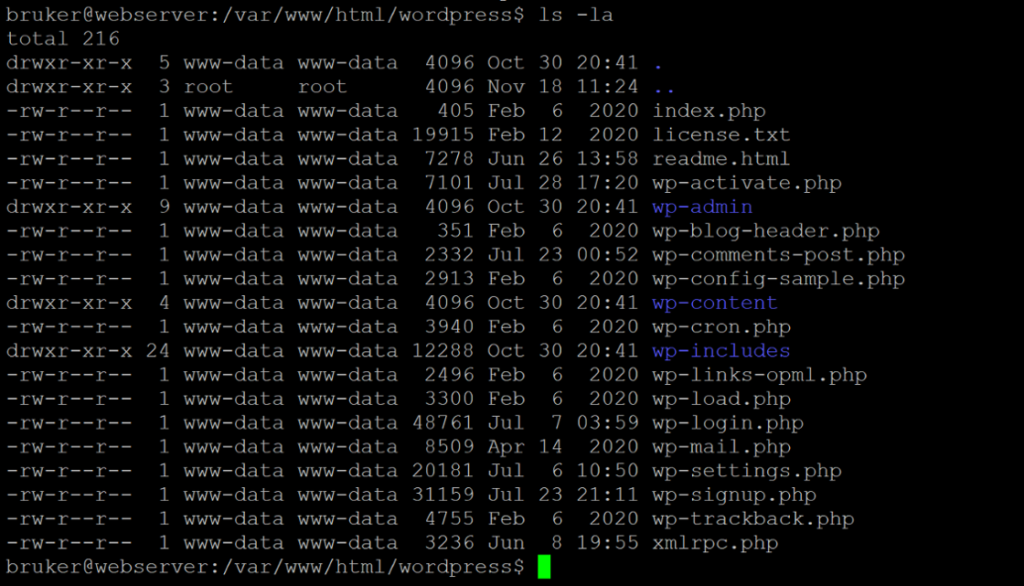

La vulnerabilità di Apache HTTP server che consente l’escalation dei privilegi locali

Continue reading

La vulnerabilità di Apache HTTP server che consente l’escalation dei privilegi locali

Continue reading

Continue reading

La vulnerabilità CVE-2019-0211 di Apache HTTP server è stata rivelata ad inizio marzo e si tratta di una vulnerabilità di…

Continue reading

Accenture annuncia la violazione dei dati: cosa sappiamo finora

Continue reading

Accenture annuncia la violazione dei dati: cosa sappiamo finora

Continue reading

Continue reading

La compagnia di consulenza globale Accenture ha subito una violazione dei dati a gennaio 2019, compromettendo i dati personali di…

Continue reading

Come la vulnerabilità runc container breakout mette a rischio la sicurezza dei container

Continue reading

Come la vulnerabilità runc container breakout mette a rischio la sicurezza dei container

Continue reading

Continue reading

Il 29 gennaio 2019, è stata scoperta una grave vulnerabilità di sicurezza denominata CVE-2019-5736. Questa vulnerabilità, presente nel runtime dei…